Zutrittskontrollen lassen sich in drei Modelle einteilen: Discretionary Access Control (DAC), Mandatory Access Control (MAC) und Role‑Based Access Control (RBAC). Aber welche Unterschiede gibt es? Wo liegen Stärken, Schwächen und typische Einsatzgebiete?

Zutrittskontrollen bilden das Herzstück jeder Sicherheitsarchitektur für Räume, Gebäude und deren Einrichtungen. Sie regeln, wer zu welchem Zeitpunkt bestimmte Bereiche betreten darf und unter welchen Bedingungen dieser Zutritt erfolgt. Damit sind Zutrittskontrollen essenziell, um Sicherheit, Transparenz und Verantwortlichkeit in Unternehmen jeder Größe zu gewährleisten.

► Discretionary Access Control (DAC)

Bei der Discretionary Access Control (freiwillige Zugriffskontrolle) liegt die Verantwortlichkeit in der Hand des Eigentümers der Ressource. Wer einen Bereich verantwortet, setzt Berechtigungen selbst und kann Zutritte gewähren, ändern oder entziehen. Typischerweise erfolgt dies über Access‑Control‑Listen (ACLs), die bestimmen, welche Benutzer oder Gruppen den Bereich betreten dürfen und in welchem Umfang.

Das DAC-Modell empfiehlt sich vor allem für kleinere Unternehmen oder Organisationen mit flachen Hierarchien, in denen wenige Personen die Verantwortung für bestimmte Ressourcen tragen. DAC-Systeme ermöglichen eine schnelle und flexible Rechtevergabe durch die Eigentümer selbst, ideal für Szenarien mit dynamischen Anforderungen, etwa in Projektteams oder bei freier Dateifreigabe innerhalb einer Arbeitsgruppe.

Die Flexibilität von DAC kann allerdings schnell zu Sicherheitslücken führen, wenn keine übergeordneten Kontrollmechanismen bestehen. Für komplexe Unternehmensumgebungen ist ein stichhaltiges, begleitendes Sicherheitskonzept daher unerlässlich.

Vorteile:

- Hohe Flexibilität, da Rechte schnell und dezentral vergeben werden können

- Vereinfachte Verwaltung, praktisch in Umgebungen mit überschaubaren Zutritten

Nachteile:

- Eingeschränkte zentrale Kontrolle, Rechte können unübersichtlich werden, insbesondere bei vielen Beteiligten

- Höheres Risiko unbeabsichtigter Freigaben oder Fehlkonfiguration

Beispiel:

Zutritte in einem Coworking-Space, bei dem einzelne Unternehmen selbst festlegen, welche Mitarbeitenden oder Gäste mit RFID Karte Zugang zu ihren gemieteten Räumen erhalten. Die Vergabe erfolgt dezentral durch die jeweiligen Firmen, nicht durch eine zentrale Verwaltung.

► Mandatory Access Control (MAC)

Beim Mandatory Access Control (verpflichtende Zugriffskontrolle) wird jeder Zutritt zentral und streng über Sicherheitsrichtlinien gesteuert. Nutzer können ihre Rechte nicht selbst ändern. Jeder Tür, jedem Bereich und jedem Nutzer wird ein Sicherheitslabel oder eine Klassifikation, z.B. „geheim“ oder „öffentlich“, zugewiesen. Ein Zutritt kann nur erfolgen, wenn diese Labels übereinstimmen. Die Richtlinien sind vorgegeben und werden ungeachtet der individuellen Eigentümer von Rechten festgelegt.

MAC eignet sich besonders für Organisationen mit hohen Anforderungen an Informationssicherheit, wie etwa Behörden, Forschungseinrichtungen oder das Gesundheitswesen. Wo der Schutz sensibler Daten, etwa personenbezogener Informationen oder klassifizierter Inhalte, oberste Priorität hat, schafft MAC ein zuverlässiges Sicherheitsnetz.

Durch die strikte Trennung von Benutzerrechten und administrativer Kontrolle wird das Risiko unautorisierter Datenweitergabe stark minimiert. Die Kehrseite ist, dass Anpassungen an den Zugriff administrative Eingriffe erfordern, was den Betrieb komplexer Strukturen erschweren kann.

Vorteile:

- Sehr hohe Sicherheit, da zentral geregelt

- Effektiver Schutz vor unautorisiertem Informationsfluss

Nachteile:

- Wenig flexibel, Änderungen können aufwendig sein

- Relativ hoher Administrationsaufwand, insbesondere bei vielen Nutzergruppen

Beispiel:

Rechenzentren oder Labore, in denen der Zutritt ausschließlich für Personen mit einer bestimmten Sicherheitsfreigabe möglich sein soll, nutzen bevorzugt MAC, etwa wegen sensibler Patientendaten, kritischer Infrastruktur oder proprietärer Technologien.

► Role‑Based Access Control (RBAC)

Bei der Role‑Based Access Control (rollenbasierte Zugriffskontrolle) werden Zutritte primär durch die Rolle eines Nutzers innerhalb der Organisation bestimmt, nicht durch individuelle Eigentümerentscheidungen oder strikte Label‑Hierarchien. Rollen werden definiert (z.B. „IT-Admin“, „Buchhalter“, „Mitarbeiter“). Jede Rolle erhält bestimmte Berechtigungen. Nutzer werden Rollen zugeordnet und erhalten damit automatisch die zugehörigen Rechte.

RBAC eignet sich für mittlere bis große Unternehmen mit vielen Mitarbeitenden und ähnlichen Rollen, beispielsweise in Konzernen, Behörden oder Bildungseinrichtungen.

Die Rechtevergabe orientiert sich an standardisierten Rollenprofilen wie „Techniker“, „Verwaltungspersonal“ oder „Externe Dienstleister“, was eine zentrale und effiziente Verwaltung erlaubt. Rollen lassen sich je nach organisatorischer Entwicklung anpassen, wodurch RBAC ein hohes Maß an Skalierbarkeit und Nachvollziehbarkeit bietet.

Voraussetzung ist eine saubere Definition und Pflege der Rollen, denn je unklarer die Rollenstruktur, desto größer das Risiko für Berechtigungsfehler oder „Rollenwildwuchs“.

Vorteile:

- Gute Skalierbarkeit, speziell in größeren Organisationen mit vielen Nutzern und Ressourcen

- Einfachere Verwaltung, da statt zahlreicher individueller Zuordnungen nur Rollen gepflegt werden müssen

Nachteile:

- Rollen müssen gut definiert, gepflegt und kontrolliert werden, andernfalls entsteht „Rollen‑Chaos“

- In dynamischen oder sehr heterogenen Umgebungen kann RBAC an Grenzen stoßen

Beispiel:

In einem Unternehmensnetzwerk erhalten Mitarbeitende aufgrund ihrer Rolle bestimmte Zugänge. So bekommt das IT-Team Zutritt zum Serverraum oder Verwaltungsmitarbeiter können nur ihre eigenen Büroräume betreten.

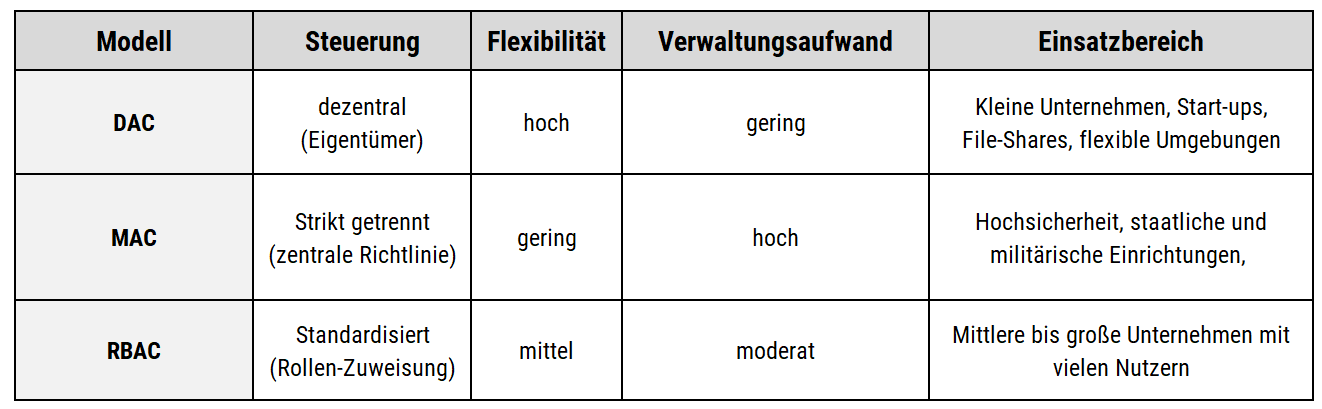

Vergleich der drei Haupttypen nach Anwendungszweck

Strategische Überlegungen zur richtigen Modellwahl

Was passt zu Ihrer Organisation? Drei Faktoren helfen bei der Einordnung:

- Verantwortung: Wer soll Zugriffsrechte vergeben: einzelne Personen oder eine zentrale Stelle?

- Veränderung: Wie dynamisch sind Ihre Strukturen? Häufige Wechsel erfordern flexible, einfach anpassbare Konzepte.

- Fehlertoleranz: Wie kritisch sind Fehlkonfigurationen? Je sensibler der Bereich, desto stärker sollte Kontrolle zentralisiert sein.

Zutrittskontrolle muss zur Organisation passen, nicht umgekehrt

Ob in kleinen Teams oder großen Strukturen, mit hohem Schutzbedarf oder projektbezogener Flexibilität: Zutrittskontrollsysteme entfalten ihren Wert erst dann, wenn sie sich nahtlos in die organisatorische Praxis einfügen. Kein Modell ist per se besser. Entscheidend ist, wie gezielt es Verantwortlichkeiten abbildet, Veränderungen erlaubt und Sicherheit gewährleistet, ohne die betrieblichen Abläufe auszubremsen.

Die Realität vieler Unternehmen ist hybrid, und genau dafür müssen moderne Zutrittssysteme ausgelegt sein: technisch flexibel, administrativ beherrschbar und strategisch skalierbar.

Sie wollen Ihr Zutrittskonzept modernisieren, aber praxisgerecht und ohne Kompromisse bei der Sicherheit? Lassen Sie sich von unseren Experten beraten und finden Sie die passende Lösung für Ihre Anforderungen.